リスクであるマンネリ化・形骸化の原因は、対策は?

昨年、和歌山市で水道橋が崩落。6万世帯断水。橋は46年前に完成、毎月の点検実施、補強工事は6年前。何か形骸化していることはなかったか?

ISO 31000: Risk Management−Principles and guidelines、この標準はきっと活動のマンネリ化・形骸化の打破に役立ちます。

マンネリ化・形骸化の原因は、

Table of Contents(コンテンツ目次)

長年にわたる固有の制度と活動を続けることは、やらされ感に拍車をかけ、さらに経験スタッフの退職による技術伝承の不足などによる組織の硬直化に拍車がかかります。硬直した組織から抜け出した弾力化した組織とするために、何かの仕事をシステム化することです。さらに仕事の全体感をつかむためにISO的な考え方を取り入れ硬直化しているボトルネックを把握し改善やイノベーションの取り組み計画を立てることです。組織のリスクとは何か、ジョハリの窓を活用ください。

いつどんなリスクが起きるかわかるようにして対策を考えておく、ではどうするの?“What’s the best way of doing this?” ISOのスタンダードとスタンダードを考えた先人たちに頼り、「いつも時間がない」と唸りうなる人たちのために時間を生み出すためにスタンダードから引っ張り出した方法です。

|

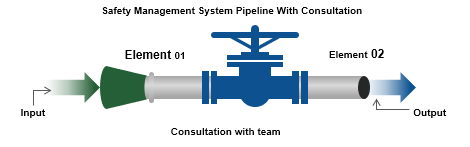

“What’s the best way of doing this?”①リスクと機会を決定し組織の置かれた状況の認識 ②社員の視点で取り組むべきリスクと機会は何かの決定 ③決定したリスクと機会への取り組み ④マンネリ化・形骸化しないように優先的に進めるリスクと機会の特定 ⑤Kickoffで優先する活動とそれ以外の活動の明確化 リーダーシップとコミットメント ⑥Communication & Consultation>Monitoring & Review>Recording & Reporting |

|

また、スタンダードにそって活動することは顧客満足度や社会的責任を高めることができます、また海外の工場の人たちと同じ思想ツールすなわちスタンダードを使い活動を進めることができます。

最近は日本の自動車や電機、鉄鋼などの大手企業がISO関連の規程に不適合や違反が相次いで報道されています。例えば、

– 不具合が発生した部品を交換せずに出荷し、品質管理記録を改ざんした。

– 廃棄物の処理方法や排出量を適切に管理せずに法令違反を繰り返した。

-労働災害の発生原因や対策を十分に分析せずに再発防止策を講じなかった。

– 顧客情報や社内情報を外部に漏洩した、不正アクセスを受けた。

– 人権侵害や環境破壊などの社会的問題に対して無関心であった、虚偽の報告をした。

これらは、企業がISO規格に対して真剣に取り組んでいないことを示しています。規格は単なる形式的なものではなく、企業の経営理念や戦略に沿って実践するものです。

・規格を活用することで、企業は品質や安全性、信頼性などの競争力を高める、また、ISO規格は社会的な要求や期待に応えることで、企業の社会的貢献や評判を向上させることができます。

・企業はISO規格に対する認識や姿勢を改め、ISO規格を遵守すること、法令や規制に従うことは自らの責任や義務として捉えることです。ISO規格を適用することは、書類や証明書を作り、実際の業務や活動に反映させることです。そうすればISO規格により、問題が発生したときに対処することだけではなく、常に改善の機会を探し出し、対処することができます。基礎基盤のRe-Establishment and Re-Structuringです.

・企業はISO規格を活用することで組織改革を進め, ISO規格は企業のビジョンやミッション、目標や方針を明確にし、組織の方向性や意思決定の支援に役立ちます。企業のプロセスや手順、ルールや役割を再度整理することで、組織の効率性や効果性に貢献します。

・規格は企業のパフォーマンスや成果、リスクや機会を評価し、組織の改善や学習を促進します。基礎基盤のRe-Establishment and Re-Structuringのいい機会です.

・ISO規格に真摯に対応し、ISO規格を活用することで組織改革を行うまさにいい時機です。そして日本の企業が国際社会で通用する基準に立ち表に出るために必要なことです。

“It’s the best timing of doing this.”

計画への視点は頭でっかちな理屈だけでなく、

” じゃーどうするの”、”どうすればいいの”についていくつかの細部の事例を挙げておきます。

まず、リスク除去、軽減です。

-

危険性のある原料、中間体、製品について検討。

- 製造計画の改善

- ジャストインタイム

- 直送・直結システムの採用

- 製造・消費(ワンシステム)

- 仕掛の削減を検討。

- 仕掛品の保管サイズを小さくする

- 設計時に少量生産を可能とし、その製造プロセスを採用する

- 危険性のある材料を送気、送液する配管を短くするようにプロセス機器を配置する。

- パイプ径を小さくする

- 原材料の在庫を削減するための生産方式、生産設備の採用

- フラッシュドライアーの設置

フラッシュドライアーは、液体から水分を取り除くための装置。フラッシュドライアーは、高温で液体を加熱し、蒸気に変えます。その後、蒸気を急速に冷却することで、水分を取り除く。(食品や化学物質などの製造に使用される) - バッチから連続(Continuous)プロセスへ変更

- 設備装置は原材料の運搬が簡単に出来るように配置する。

- 設備の連結化または結合を検討し全体のシステム保有量を削減する。

- 発火温度以上の可燃性液体をプロセス条件を変更し減少する。

- 危険性のある廃液や中間体をプロセス条件を変更し減少する。

代替、削除

- 製造手段の代替、代替の化学反応を採用し原材料、中間体、仕掛品を完全削減する。

- 化学反応やプロセス条件の変更により、プロセスに必要な溶剤を削減、削除する。

- より危険度の低い原材料に置き換える。

- 危険度のより低い媒体を用役系に採用をする。

- 温度上昇により不安定になる、または温度低下により凍結をおこすときは、熱冷却媒体を採 用、最高または最低温度にならないようにする。

希釈または緩和

1.原料送給は容器内のプロセス圧力より低い供給圧力を使用するよう考慮する。

2.触媒を採用し、温度、圧力の反応条件を変更し、急激な激しい反応を緩和する。

3.プロセス方法を変更し、反応速度を低減する。

4.潜在的危険性を減らすため、原料を希釈する。

影響(被害)の制御

- 過剰な圧力発生による影響を軽減するために、容器、配管の強度を上げる設計考慮をする。

設備、装置は大気温度で内存する可能性のある物質があることを考慮し設計する。 - 漏洩の潜在的な可能性を制御するように自動リーク検出器を採用する。

- プロセスユニットは他の近接設備からの影響を低くするように配置する。

- プロセスユニットは工場の外への影響および工場内の従業員、用役系施設、製造設備への影響を軽減するように配置する。

- 引火性物質、可燃性物質の運搬・保管はサイズ、数量を明確にし、不要な着火を防ぐように管理している。 さらに爆発の圧力から従業員、設備資産を護る事が出来るように施設・建物を配置している。

- また運搬移動距離は短く設計する。

- 運搬は次のような点を考慮している。

- 危険物質を少なくする

- より安全な運搬システム・方式の採用

- より安全な運搬経路

単純設計かつ誤操作のロバスト(頑強)性の向上

- 単一、複雑な手順、多目的容器をより簡単ないくつかのプロセス手順と容器に分離する。 (潜在的に危険な相互反応の抑制とする)

- メンテナンスエラーや操作エラーによる危険な状況を起こさないように設備・装置は設計する。

- メンテナンスエラーや操作エラー、ヒューマンエラーによる危険な状況を起こさないように手順を作成する。

- 反応器は付帯設備・装置を少なくするようにする。

- DCSモジュールは、一つのモジュールの故障が安全上重要な多くの制御ループを不能にしないように設計、改善されている。

冒頭の和歌山県の完工46年の送水管が崩落。6万世帯断水。橋は毎月の点検実施、補強工事は6年前。 崩落部位の腐食部分を点検・検査、「つり材」の破断が数か所で見つかった。崩落していない部分で少なくとも3か所の破断が見つかった。

計画から廃棄までのライフサイクル・リスクアセスメントはされていたのでしょうか。

リスクアセスメント

ISO31010 IEC/ISO31010リスクマネジメント-リスクアセスメント技法、

箇条1は適用範囲、

箇条2は引用規格、

箇条3は用語及び定義、

箇条4はリスクアセスメントの概念、箇条5はリスクアセスメントプロセス、

箇条6はリスクアセスメント技法の選択、

付属書A リスクアセスメント技法の比較

付属書B リスクアセスメント技法の構成。

箇条5:リスクアセスメントプロセス リスクアセスメントを構成する一連の要素(リスク特定、リスク分析、リスク評価)。

5.3.5 予備分析、 最も重大なリスク群を発見するために、リスクにフィルターをかけあまり重大でないリスクや軽微なリスクを分析から取り除き重要なリスクの削減、低減に集中することが必要であり・・・(省略)・・・とあります。

箇条6:リスクアセスメント技法の選択 リスクアセスメント技法の全31の技法が掲載されていますが、ブレーンストーミング、WHAT IF/ チェックリスト, 予備的ハザード分析(Preliminary hazard analysis: PHA), HAZOP(Hazard and Operability), 根本原因分析(Root cause analysis: RCA), 故障モード・影響解析(Failure mode and effects analysis: FMEA), フォールトツリーアナリシス(故障の木解析: FTA)がよく使われる手法だと筆者は経験から思います。

設備・機械を安全にするためには、

設備・機械の危険を分析・評価し、リスクを減らすことが必要です。ISO12100に リスクアセスメント及びリスク低減の手順が定められています。 ISO12100は機械類の安全性を確保するための規格です。「基本用語、方法論」「技術原則」の2つから成り、設備・機械の危険源やリスクレベルの決定は「設計」、「製造」、「改造・改修」、「遊休設備」「機械運搬や解体、廃棄」の設備機械のライフサイクルの各段階によります。各段階のライフサイクルすべての段階で設備・機械の安全を担保するように設計・製造・製作・設置据え付け・・・される必要があります。

ライフサイクル:橋は46年前に完成、毎月の点検実施、補強工事は6年前だそうです。崩落部位に腐食、部材が破断しているのが複数か所で見つかった。橋の崩落していない部分を調べたところ少なくとも3か所で破断が見つかった, 「崩落した部分のつり材もかなり前の段階から同様に腐食、破断していたと考えられる」

ISO 12100は、リスクアセスメントを論理的に実行し、リスク低減方策を選択することに対する原則を定めた規格です。

『影響(被害)の制御』WORST CASE が起きないようにするには

「本質的安全設計方策」の例

- 危険源を発掘する

- 危険源を除去する、暴露頻度を低減する

- 視認性を確保する、鋭利な端部や突出部を回避する

- 騒音レベルや放射レベルを低減する、危険性の少ない代替物質を採用する作動力を低減する

- 適正な材料を選定する(材質、応力、耐腐食など)

- 以下のような制御システムへの本質的安全設計方策を採用する

- 安全防護方策によって実施される安全機能の自動監視

- 不具合発見を支援する診断システムを採用

- 以下のような安全機能の故障確率を最小化にする方策の採用

- 信頼性のある構成部品の使用

- “非対称故障モード”構成品の使用

- 構成品又はサブシステムの二重化を行う

- 自動化により危険源への暴露機会を制限する

- 設定及び保全の作業位置を危険区域外にする

- など.

What is risk assessmentの

おさらい

リスクアセスメントとは何ですか?

リスク評価は、潜在的なリスクを決定するプロセスです。 決定のプロセスには、潜在的なリスクからの影響を特定し、経営資源や設備、資産に対する影響を評価するために、ハザードを発見し、発生する影響の大きさ、可能性を評価することが含まれます。

①リスク分析・評価の主な目的、多くの場合は人、財産、情報、環境に対する脆弱性や脅威を特定すること、そしてどのように対策するかの取組み方法を見つけることです。

②リスク評価には、あなたとあなたの組織、そして影響を及ぼす、すべての可能性を含める必要があります。 できるだけ多くのリスク要因を考慮に入れ、最初に焦点を当てなければならない昔はこうだったらからではなく最新のものを選ぶ必要があります。

多くの企業は、サプライチェーン管理システム、データ暗号化やレジストリなどの情報技術システムがありますね、ここ数年、特定の産業の情報セキュリティーマネジメントシステムへのサーバー攻撃が度々あり対策しています。

これから先は企業の大きさにかかわらずどんな企業でもサイバー攻撃のリスクに備えたセキュリティ対策が必要です。

セキュリティ対策についてISO/IEC27000ウェブサイト

-

ISMSとはインフォメーション・セキュリティー・マネジメント・システムの頭文字です。

近年、ITシステムやネットワークは社会インフラとして不可欠なものとなっているが、一方で標的型攻撃やランサムウェアなどによる被害・影響も多発している。こうした中、これらの脅威に対して適切にリスクアセスメントを実施して、企業における総合的な情報セキュリティを確保するためには、ISMSの構築・運用が必須事項となっている。 ISMSとは、個別の問題毎の技術対策の他に、組織のマネジメントとして、自らのリスクアセスメントにより必要なセキュリティレベルを決め、プランを持ち、資源を配分して、システムを運用することである。 ISMSが達成すべきことは、リスクマネジメントプロセスを適用することによって情報の機密性、完全性及び可用性をバランス良く維持・改善し、リスクを適切に管理しているという信頼を利害関係者に与えることにある。そのためには、ISMSを、組織のプロセス及びマネジメント構造全体の一部とし、かつ、その中に組み込むことが重要です。

2.情報セキュリティーの3要素

- 機密性(confidentiality)

- 完全性(integrity)

- 可用性(availability)

上がISMSの情報セキュリティの主な3要素の定義です。

真正性、責任追跡性、否認防止、信頼性などの特性を維持することを含めることもある。

エンティティは、“実体”、“主体” ともいう。情報セキュリティの文脈においては、情報を使用する組織及び人、情報を扱う設備、ソフトウェア及び物理的媒体などを意味する。

リスクアセスメントに関する議論には、ハザードの評価と影響度をよく理解するために議論しなければならない要素があります。 主な要素はヒューマンエラーであり、これは事故、死亡災害や環境問題につながる可能性があります。 事故や緊急事態に備えて、組織は緊急時対応計画を立てることが重要です。皆さまの組織はどのようにしていますか? 正確なリスクアセスメントを実施するために、緊急時に何をすべきかについて教育を受け、実行できるような力量を向上させる必要がありますが受講していますか。災害、事故のスクを軽減するリスク評価に基づいて防護策が実施されていますか。

では、年に何回リスクアセスメントするの?皆さまはリスク評価をどのように実施していますか?

企業は、年間を通じて発生する可能性のあるリスクと、それがビジネスにどのような影響を与える可能性があるかを評価するために、少なくとも年に1回はリスク評価を実施する必要があります。しかし、設備、環境、オペレーションの変更、変化があるときは、その時々に変更管理に基づくリスク評価をしなければなりません。もちろん、自然環境の変化があなたや人に影響を与える可能性のある自然災害について考えることも含まれます。 日本では妨害行為や潜在的なテロ攻撃などの災害の評価は非常に少ない、そして他諸国に比べ劣っています。

皆さまの組織はいかがですか?

すべての社員、従業員をリスク評価に参加させ、自分に関係があり、自らに影響を与える可能性のあるものをすべてのリスクを認識させることが重要です。 リスクアセスメントは定期的に行い、すべての従業員が事故、災害、緊急時に何をすべきかを認識していることが必要です。そうすれば、リスク認識を持ち、気付いた問題、懸念、ヒヤリハット等の報告をすることがスムースでできるようになります。

リスクアセスメントは、経済的コストや制約時間のために企業は常時行うとは限りませんが、リスクアセスメントを定期的に効果的に実施することは、企業の存続に非常に価値を生みます。

最後にもう一度、組織・ 企業が適切にリスクアセスメントを計画的に実行していない場合、その企業の脆弱性が特定されて身代金を要求される、会社を持続的に発展させ経営を遂行できる可能性はほとんどありません。

以下参考、ISO/IEC 27001:2013

情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事項

Information Technology-Security techniques Information security management systems-Requirements

A.12.6 技術的ぜい弱性管理

目的 技術的ぜい弱性の悪用を防止するため。

A.12.6.1 技術的ぜい弱性の管理 利用中の情報システムの技術的ぜい弱性に関する情報は,時機を失せずに獲得しなければならない。また,そのようなぜい弱性に組織がさらされている状況を評価しなければならない。さらに,それらと関連するリスクに対処するために,適切な手段をとらなければならない。 技術的ぜい弱性の管理には書いてありませんが、要素はヒューマンエラーにもあり、人的脆弱性とは、人が介在する弱点です。 介在する人の多くは内部社員です、脆弱性の例としては、内部犯による情報資源の持ち出しや、オペレータの過失によるデータの喪失/入力ミスなどが挙げられます。人材の流動化やシステムの複雑化/分散化、情報のポータビリティ(持ち運びのしやすさ)の拡大など、多くの要因が関連しておりコントロールには十分過ぎる強化策は必要です。