#2 Another accident occurred. Were there any things that were becoming obsolete or were becoming obsolete?

制度、ルール、決め事、慣習の意義を失ない、形だけが残った状態が形骸です。そして、形骸状態のこれらはなかなか目に見えません。ルールブックを全員が手にして、目的があり作ったルール(決まりごと)の読み合わせをしていた。が、ルールブックを紛失する人がいて再発行するが、失われてしまう、そしてルール本来の目的はもちろん見失われて、何となくルールを守ってはいる。本来のルールの目的・狙いなんてなくなってそんな状況は見えない。note:#1で書いています。

次のようなことわざがあります。以下は、”Knock on Wood” Luck, Chance ,and the Meaning of Everything by Jeffery S Rosenthal and others@2022 Hayakawa Publishing,Inc.からの出典でよくご存じのことわざです。 あなたはことわざをどう評価しますか。

Tomorrow is another day.(明日は明日の風が吹く)

これは、見たところ陳腐そのものと類のことわざだ。明日が別の日は当たり前ではないか、(まあ今晚、この世が終わりを迎えれば話は別だ。そんなことになる可能性はとても低いと思うし、低くあってほしいと願っている)。けれど、そこにはもっと深い意味もある。これは、たとえきょう悪いことがあっても、明日はもっと運が良くて、事態が好転するかもしれないと言っているのだ。これはほんとうに正しいのか?まあ、もしきょう面倒なことになったのが自分の何か特別な身の上のせいだったのなら、明日に状況が変わる可能性は低い。とはいえ、私たちが直面する問題のじっに多くは、外部のランダムな出来事、つまり、不運が引き起こすから、そうした問題では、きようの不運は明日には幸運に取って代わられるかもしれない。評価:おおむね正しい

Don’t let everything become a mere formality, don’t let it become obsolete.

Table of Contents(コンテンツ目次)

形骸化した制度やルールについて考えてこんな状態を改善してみましょう。

皆さんは、自分の仕事や生活で、本当に意味のあるルールを知っていますか、そして守っていますか?それとも、ただ形だけのルールに従っていませんか。形骸化したルールとは、もともとは何か目的や理由があって作られたルールですが、時間が経つにつれてその目的や理由が忘れられてしまい、ただ形式的に守られるようになったルールのことです。例えば、会社で毎朝朝礼をするというルールがあるとします。もともとは、社員同士のコミュニケーションを促進したり、一日の仕事の目標や予定を共有したりするために作られたルールです。またはかもしれません。

しかし、朝礼が長くなりすぎたり、内容が単調になったりして、社員たちはただ義務感で参加するようになっていませんか。朝礼の目的や意義を忘れてしまったのです。これが形骸化したルールの一例です。

形骸化したルールは、私たちにとってどんな問題を引き起こすでしょうか?

まず、無駄な時間や労力を消費します。形だけのルールに従うことで、本当に重要な仕事や生活に集中できなくなります。また、創造性や柔軟性を失います。形だけのルールに囚われることで、新しいアイデアや方法を試すことがむつかしくなります。さらに、ルールに囚われることで、モチベーションや満足感が低下し、自分の仕事や生活に意味や価値を感じられなくなります。

(以上多くは#1のイントロを再度書いています。)

ここからは#2の記事です

リスクアセスメントについて

ISO31010 IEC/ISO31010リスクマネジメント-リスクアセスメント技法、

箇条1は適用範囲、

箇条2は引用規格、

箇条3は用語及び定義、

箇条4はリスクアセスメントの概念、箇条5はリスクアセスメントプロセス、

箇条6はリスクアセスメント技法の選択、

付属書A リスクアセスメント技法の比較

付属書B リスクアセスメント技法の構成。

箇条5:リスクアセスメントプロセス リスクアセスメントを構成する一連の要素(リスク特定、リスク分析、リスク評価)。

5.3.5 予備分析、 最も重大なリスク群を発見するために、リスクにフィルターをかけあまり重大でないリスクや軽微なリスクを分析から取り除き重要なリスクの削減、低減に集中することが必要であり・・・(省略)・・・とあります。

箇条6:リスクアセスメント技法の選択 リスクアセスメント技法の全31の技法が掲載されていますが、ブレーンストーミング、WHAT IF/ チェックリスト, 予備的ハザード分析(Preliminary hazard analysis: PHA), HAZOP(Hazard and Operability), 根本原因分析(Root cause analysis: RCA), 故障モード・影響解析(Failure mode and effects analysis: FMEA), フォールトツリーアナリシス(故障の木解析: FTA)はよく使われる手法だは筆者の経験からです。

設備・機械を安全にするためには、

設備・機械の危険を分析・評価し、リスクを減らすことが必要です。ISO12100に リスクアセスメント及びリスク低減の手順が定められています。 ISO12100は機械類の安全性を確保するための規格です。「基本用語、方法論」「技術原則」の2つから成り、設備・機械の危険源やリスクレベルの決定は「設計」、「製造」、「改造・改修」、「遊休設備」「機械運搬や解体、廃棄」の設備機械のライフサイクルの各段階によります。各段階のライフサイクルすべての段階で設備・機械の安全を担保するように設計・製造・製作・設置据え付け・・・される必要があります。

『影響(被害)の制御』

最悪のシナリオ(出来事)Worst Case Scenario が起きないようにする?

「本質的安全設計方策」

- 危険源を発掘する

- 危険源を除去する、暴露頻度を低減する

- 視認性を確保する、鋭利な端部や突出部を回避する

- 騒音レベルや放射レベルを低減する、危険性の少ない代替物質を採用する作動力を低減する

- 適正な材料を選定する(材質、応力、耐腐食など)

- 以下のような制御システムへの本質的安全設計方策を採用する

- 安全防護方策によって実施される安全機能の自動監視

- 不具合発見を支援する診断システムを採用

- 以下のような安全機能の故障確率を最小化にする方策の採用

- 信頼性のある構成部品の使用

- “非対称故障モード”構成品の使用

- 構成品又はサブシステムの二重化を行う

- 自動化により危険源への暴露機会を制限する

- 設定及び保全の作業位置を危険区域外にする

- など.

What is risk assessmentのおさらい

リスクアセスメントとは何ですか?

リスク評価は、潜在的なリスクを決定するプロセスです。 決定のプロセスには、潜在的なリスクからの影響を特定し、経営資源や設備、資産に対する影響を評価するために、ハザードを発見し、発生する影響の大きさ、可能性を評価することが含まれる。

①リスク分析・評価の主な目的、多くの場合は人、財産、情報、環境に対する脆弱性や脅威を特定すること、そしてどのように対策するかの取組み方法を見つける。

②リスク評価には、あなたとあなたの組織、そして影響を及ぼす、すべての可能性を含める必要がある。 できるだけ多くのリスク要因を考慮に入れ、最初に焦点を当てなければならない昔はこうだったらからではなく最新のものを選ぶ必要がある。

アメリカのNational Security Agency(NSA)に利用できるリスク評価ガイドがあります。多くの企業は、サプライチェーン管理システム、データ暗号化やレジストリなどの情報技術システムがあり、ここ数年、特定の産業の情報セキュリティーマネジメントシステムへのサーバー攻撃が数多く、度々あります。

攻撃リスクに備えたセキュリティ対策が必要です。

セキュリティ対策についてISO/IEC27000引用

-

ISMSとはInformation-Security Management System

近年、ITシステムやネットワークは社会インフラとして不可欠なものとなっているが、一方で標的型攻撃やランサムウェアなどによる被害・影響も多発している。こうした中、これらの脅威に対して適切にリスクアセスメントを実施して、企業における総合的な情報セキュリティを確保するためには、ISMSの構築・運用が必須事項となっている。 ISMSとは、個別の問題毎の技術対策の他に、組織のマネジメントとして、自らのリスクアセスメントにより必要なセキュリティレベルを決め、プランを持ち、資源を配分して、システムを運用することである。 ISMSが達成すべきことは、リスクマネジメントプロセスを適用することによって情報の機密性、完全性及び可用性をバランス良く維持・改善し、リスクを適切に管理しているという信頼を利害関係者に与えることにある。そのためには、ISMSを、組織のプロセス及びマネジメント構造全体の一部とし、かつ、その中に組み込むことが重要である。

2.情報セキュリティーの3要素

- 機密性(confidentiality)

- 完全性(integrity)

- 可用性(availability)

上がISMSの情報セキュリティの主な3要素の定義で、真正性、責任追跡性、否認防止、信頼性などの特性を維持することを含めることもあります。

エンティティは、“実体”、“主体” ともいう。情報セキュリティの文脈においては、情報を使用する組織及び人、情報を扱う設備、ソフトウェア及び物理的媒体などを意味します。

リスクアセスメントに関する議論には、ハザードの評価と影響度をよく理解するために議論しなければならない要素があります。 主な要素はヒューマンエラーであり、これは事故、死亡災害や環境問題につながる可能性があります。 事故や緊急事態に備えて、組織は緊急時対応計画を立てることが重要です。皆さまの組織はどのようにしていますか? 正確なリスクアセスメントを実施するために、緊急時に何をすべきかについて教育を受け、実行できるような力量を向上させる必要がありますが受講していますか。災害、事故のスクを軽減するリスク評価に基づいて防護策が実施されていますか。

では、年に何回リスクアセスメントするの?皆さまはリスク評価をどのように実施していますか?

企業は、年間を通じて発生する可能性のあるリスクと、それがビジネスにどのような影響を与える可能性があるかを評価するために、少なくとも年に1回はリスク評価を実施する必要があります。しかし、設備、環境、オペレーションの変更、変化があるときは、その時々に変更管理に基づくリスク評価をしなければなりません。もちろん、自然環境の変化があなたや人に影響を与える可能性のある自然災害について考えることも含まれます。 日本では妨害行為や潜在的なテロ攻撃などの災害の評価は非常に少ない、

この点は他諸国に比べ劣っていると考えられます。皆さまの組織はいかがですか?

すべての社員、従業員をリスク評価に参加させ、自分に関係があり、自らに影響を与える可能性のあるものをすべてのリスクを認識させることが重要です。 リスクアセスメントは定期的に行い、すべての従業員が事故、災害、緊急時に何をすべきかを認識していることが必要です。そうすれば、リスク認識を持ち気付いた問題、懸念、ヒヤリハット等の報告をすることがスムースでできるようになります。 リスクアセスメントは、経済的コストや制約時間のために企業は常時行うとは限りませんが、リスクアセスメントを定期的に効果的に実施することは、企業の存続にとって非常に価値を生みます。 最後にもう一度、組織・ 企業が適切にリスクアセスメントを計画的に実行していない場合、その企業が脆弱性を特定して企業・組織を持続的に発展させ経営を遂行できる可能性はほとんどありません。

ISO/IEC 27001:2013

情報技術−セキュリティ技術−情報セキュリティマネジメントシステム−要求事項 Information Technology-Security techniques Information security management systems-Requirements

A.12.6 技術的ぜい弱性管理

目的 技術的ぜい弱性の悪用を防止するため。

A.12.6.1 技術的ぜい弱性の管理 利用中の情報システムの技術的ぜい弱性に関する情報は,時機を失せずに獲得しなければならない。また,そのようなぜい弱性に組織がさらされている状況を評価しなければならない。さらに,それらと関連するリスクに対処するために,適切な手段をとらなければならない。 技術的ぜい弱性の管理には書いてありませんが、要素はヒューマンエラーにもあり、人的脆弱性とは、人が介在する弱点です。 介在する人の多くは内部社員です、脆弱性の例としては、内部犯による情報資源の持ち出しや、オペレータの過失によるデータの喪失/入力ミスなどが挙げられます。人材の流動化やシステムの複雑化/分散化、情報のポータビリティ(持ち運びのしやすさ)の拡大など、多くの要因が関連しておりコントロールには十分過ぎる強化策は必要です。

では、別稿でお会いしましょう。

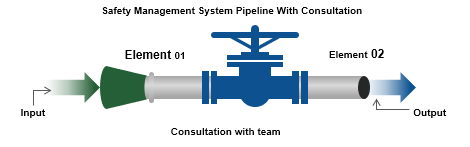

Design Safety System