Risk Mangement & Risk Matrix for information security

Design Safety System for information security

リスクの識別&評価

Table of Contents(コンテンツ目次)

リスクアセスメントは、リスクを識別、分析そして評価する一連のプロセスです。

そしてリスク対応策を実施する。

|

|

「リスクの評価」をする最初のステップはリスク「識別」です、識別は ”危険源(危険源=危害を引き起こす潜在的根源)や有害源 (ハザード)”を発見することです。

例として、建設物、設備(機械、装置)、原材料、ガス、蒸気、粉じん等が人にケガや病気を起こすかもしれない潜在的なハザード(危険源)をもれなく(なれた人は危険と思わないこともある)調べ上げ、そして”危険源又は有害物質”の危険性の大きさ・重さと発生確率または可能性を組み合わせ、決定したリスクマトリックス上でレーティングすることです。

識別について、例として、猫の雌、雄をそれぞれ別々の部屋に分けたいとしましょう。どうしますか、まず猫が雌か?雄か?を「識別」して、そして、それぞれの猫の雄雌を区別して、部屋別にいれます。さあ―これでどちらがオス、メスか分かります。

下の絵を見てください(mhlw.co.jpより)

| 「危険性(危険源=危害を引き起こす潜在的根源)、有害性」(ハザード)負傷又は疾病を生じさせる潜在的な根源。 例:建設物、設備、原材料、ガス、蒸気、粉じん等、または作業行動 | 「リスク」:危険性(危険源=危害を引き起こす潜在的根源)、有害性によって生ずるおそれのある負傷(ケガ)や疾病の重篤度 発生する可能性組み合わせ (リスク=影響度x発生頻度) |

「危険(危険源=危害を引き起こす潜在的根源)又は有害性等の調査 」はリスクアセスメントそれは、リスクの識別、分析、評価、リスク対応をすること

【危険性(危険源=危害を引き起こす潜在的根源)の分類(例)】:

● 機械等による危険性(危険源=危害を引き起こす潜在的根源) ● 爆発性の物、発火性の物、引火性の物、腐食性の物等による危険(危険源=危害を引き起こす潜在的根源)性 ● 電気、熱その他のエネルギーによる危険性(危険源=危害を引き起こす潜在的根源)

● 作業方法から生ずる危険性(危険源=危害を引き起こす潜在的根源) ● 作業場所に係る危険性(危険源=危害を引き起こす潜在的根源)性 ● 作業行動等から生ずる危険(危険源=危害を引き起こす潜在的根源)

【有害性の分類(例)】:

● 原材料、ガス、蒸気、粉じん等による有害性 ● 放射線、高温、低温、超音波、騒音、振動、異常気圧等による有害性 ● 作業行動等から生ずる有害性

危険源の識別は、組織目標の達成に影響する可能性があり、ある条件や環境のもと現れた物事(危険源・有害性)=事象を把握することです。情報セキュリティー、プラントのプロセス安全、労働安全衛生、環境、品質 どの分野でも、全社的なレベルから業務プロセスの様々段階、ステップで事象は存在し、リスクとなります。リスクアセスメント活動は全員参加、全員の目で見て適切に組織的にすることが重要です。

リスクアセスメントはライオンだけを見つけるのでは、漏れなく識別する。

Risk Mangement & Risk Matrix

リスク管理の国際規格ISO31000:2018 リスクマネジメントの全体像とリスク評価

ISO 31000:2018, Risk management — Guidelines

Figure 1 — Principles, framework and process

·情報資産価値リスクを識別するために資産の特定と資産価値のランク付けを行います。機密性(Confidentiality))、完全性(Integrity)、可用性(Availability)のCIAの視点から資産の重要度を判定。

·情報資産価値リスクを識別するために資産の特定と資産価値のランク付けを行います。機密性(Confidentiality))、完全性(Integrity)、可用性(Availability)のCIAの視点から資産の重要度を判定。

情報資産 1.情報資産 1)顧客データ 2)業務ノウハウ 3)業務手順書 2.ペーパー文書 1)内部・外部契約書 2)外部委託契約書 3.ソフトウェア資産 ソフトウェアは、コンピューター分野でハードウェア(物理的デバイス)と異なる、何らかのデータ情報処理を行うアルゴリズム・プログラム、更には関連する文書など。CADソフト AIソフト、DXソフト等々

脅威の特定と重要度のランク付け

重大性

緊急Catastrophic:企業存続に関わる重大/損傷ダメージ 重大Critical:長期間の業務停止となる 注意:短時間の業務停止をともなう、軽微Marginal :短時間の業務停止、処理効率低下 無視できるMarginal:

頻度

頻発するFrequent、起きうるProbable、時には起きうるOccasional、起きそうにないRemote、おそらく起きないImpossibe、起こらないIncredible.

1.顧客データに対する脅威・危険(危険源=危害を引き起こす潜在的根源)度

頻度だけでなく、被害額なども脅威評価の基準として利用される。

1)火災で紛失、焼失 2)盗難 データーベースソフト、ハード(PC、USB, HDD),モバイル機器の置き忘れ

Mtrixには、・発生頻度: 例として、頻繁に発生、半年~年程度の発生 数年に一度発生2.顧客データに対する脆弱性

1)データ・文書管理が機密情報セキュリティ規定により適切に管理されていない

2)データ・文書管理は機密情報セキュリティ既定はあるが、管理責任が明確でない。

3)データ・文書管理規定に関する教育がなく全社員に周知されていない。3. 3大損失

·直接損失:被害システムを復旧するための費用、

·間接損失:業務損害の賠償費用、

·対応費用:代替手段による復旧作業の人的コスト

リスク対応の手段

リスク分析の結果への、リスク対応Risk Treatmentをします。

|

|

Risk Treatmentリスク対応は、リスク回避、リスク最適化、リスク移転、リスク保有 Risk avoidance, risk optimization, risk transfer, risk holdingなどで一般的に対応し、どんな本にも載っています。リスクコントロールはリスク回避とリスク最適化の2つです。

・リスク回避は、リスク因子を排除する。リスクが大きすぎリスク因子から得るベネフィットがないときには回避します。

・リスク最適化は、リスクによる被害の発生を予防する措置をします、リスクが顕在化したときに被害を最小化にする措置です。

一般的に、リスク最適化は、予防保守などによる損失予防、バックアップの取得などによる損失軽減、情報資産の分散によるリスク分離などがあります。

・リスク移転は、業務運営上のリスクを他社に転嫁することでリスクに対応する方法です。

・リスク保有は、リスクが受容レベルに収まる、軽微リスクでそのリスクへのコストは損失コストより大きくなる時やリスクが大きくそのリスク対応はできないなどはそのまま保有する。リスク保有は意思マネジメント決定のもとの保有リスクへの対応です。(リスク保有は決してリスク放置するこではありません、マネジメントの決定に基づきます。)

Risk Treatmentリスク対応の選択

リスク回避、リスク最適化、リスク移転、リスク保有の対応をそれぞれ選択する時の境界は明確ではありません。もちろん、企業ごとのポリシー次第で選択するリスク対応方法は違います。

・リスク対応を行ったことよって生じる問題にも対処する。

各企業はBCP(事業継続計画:Business Continuity Plan)を策定。BCP実行の、組織や運用体制の確立、BCM(事業継続管理:Business Continuity Management)です。

ご参考:PMBOK(第6版以降)は、リスク回避、最適化、移転、保有を、回避、軽減、転嫁、受容と呼び、さらにエスカレーションを加え五つのリスク対応として運用している。

解説:マイナスのリスク対応戦略は回避、軽減、転嫁、受容でしたが、第6版ではエスカレーション(他の組織や上司に報告する)が追加されました。プロジェクトのスコープ外であったり、プロジェクト・マネジャーの権限を越えたりするリスクは、組織の関連する人や部署に渡す必要があるということです。

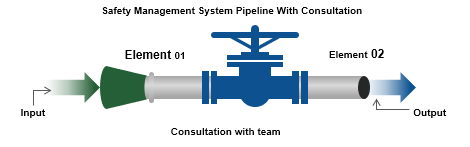

Design Safety System